Docker核心原理

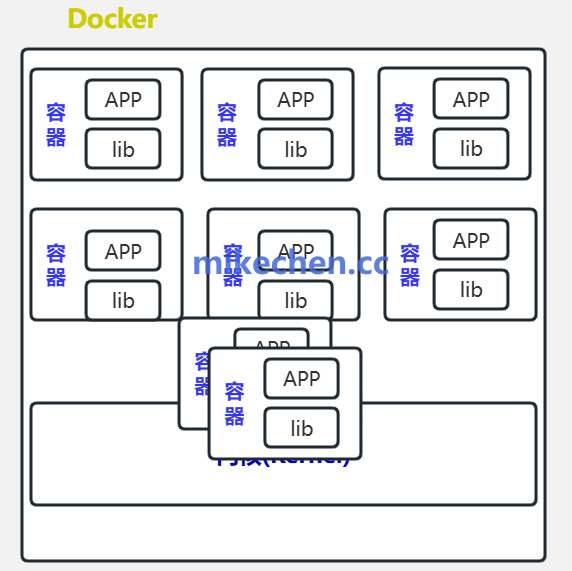

Docker的核心魅力在于容器化,它让应用程序在隔离的环境中运行,既轻量又高效。

而实现这一隔离的关键技术就是Linux Namespace,Namespace通过在内核层面为进程提供独立的资源视图。

确保容器之间互不干扰,同时避免对宿主系统的直接访问。

可以说,Namespace是Docker容器隔离的基石。

Docker核心原理:Namespace

Namespace是Docker 实现「轻量级隔离」的基石。

它让多个容器像“各自为政”的小世界,共享同一个 Linux 内核,却互不干扰。

Linux Namespace 是内核级的一种隔离技术。它可以把资源划分成多个独立空间,多个进程组互不影响,彼此隔离。

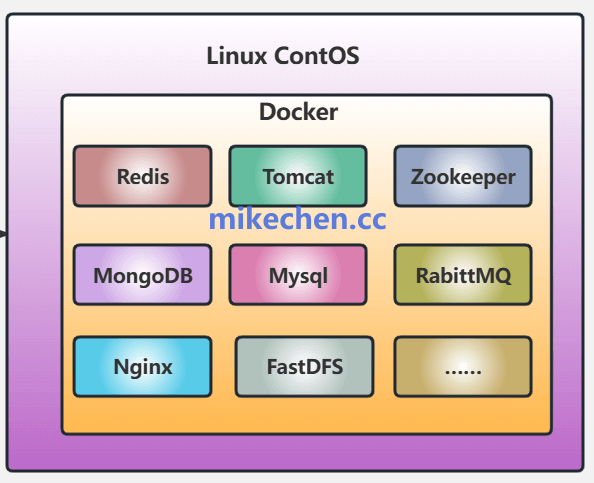

Docker 正是借助它来构建容器“独立世界”,Docker利用了以下几种关键的Namespace来实现不同方面的隔离:

1. PID (Process ID) Namespace:进程ID隔离

当Docker启动一个容器时,它会创建一个新的PID命名空间,并在该命名空间中启动容器的主进程。

容器内的ps aux等命令只会看到该PID命名空间内的进程,而看不到宿主机或其他容器的进程。

好处:

- 进程管理清晰: 容器内的进程管理更加清晰和简单,容器可以像管理独立主机上的进程一样进行管理。

- 避免PID冲突: 不同的容器可以使用相同的进程ID而不会发生冲突。

- 更好的资源控制: 可以更精细地控制容器内进程的资源使用。

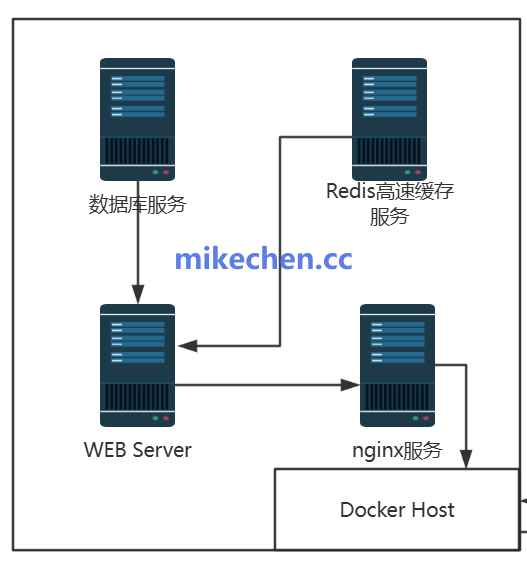

2. Network Namespace:网络隔离

每个Docker容器都拥有自己独立的网络栈,包括:网络接口、IP地址、路由表、防火墙规则、端口号…等。

Docker在创建容器时会创建一个新的Network Namespace,并为容器分配虚拟的网络接口(例如 eth0)。

容器可以通过配置自己的IP地址、路由规则等来构建自己的网络环境。

3. Mount Namespace:文件系统挂载点隔离

当Docker启动一个容器时,它会为容器创建一个新的Mount Namespace。

容器看到的文件系统是基于镜像构建的,并且可以通过数据卷 (Volumes) 将宿主机或其它容器的目录挂载到容器内部。

每个Docker容器都拥有自己独立的文件系统挂载点视图。

这意味着在一个容器内的文件系统操作(例如挂载、卸载)不会影响到宿主机或其他容器的文件系统。

4. IPC (Inter-Process Communication) Namespace:进程间通信资源隔离

Docker在创建容器时会创建一个新的IPC Namespace。

容器内的进程只能看到和使用同一个IPC Namespace内的IPC资源,而无法与宿主机或其他容器的IPC资源直接交互。

每个Docker容器都拥有自己独立的进程间通信 (IPC) 资源,例如: System V IPC 对象(消息队列、信号量、共享内存)和 POSIX 消息队列。

5. User Namespace (可选):用户和用户组ID隔离

User Namespace 允许在容器内部映射不同的用户和用户组ID到宿主机上的用户和用户组ID。

例如,容器内的root用户可以映射到宿主机上的非特权用户。

这是提升容器安全性的重要手段,可以降低容器内root用户对宿主机造成潜在损害的风险。